A. DASAR TEORI Pemasangan program intrusi deteksi sebenarnya ditujukan untuk mendeteksi, memantau keadaan anomali jaringan yang diseba...

Read More

Laporan Pendahuluan 3 Host Based IDS

Laporan Pendahuluan 3 Host Based IDS - Sebuah host-based IDS analyzes several areas untuk menentukan penyalahgunaan (aktivitas berba...

Read More

Open Big Data (temp)

Strategi implementasi Big Data Gambar diatas diambil dari http://bigsonata.com Big Data memang menjadi Hits akhir-ak...

Read More

Laporan Praktikum Network Scanning & Probing

A. Dasar Teori Pada pemrograman berbasis socket, server adalah host yang menyediakan sebuah layanan (service) dan client adalah...

Read More

Laporan Praktikum Keamanan Data Telnet & SSH

LAPORAN PRAKTIKUM RESMI Keamanan Data A. DASAR TEORI 1. Telnet Telnet kepanjangan dari Telecommunications network...

Read More

Laporan Pendahuluan Network Scanning & Probing

Scanning Scanning adalah suatu prosedur yang dilakukan untuk mengidentifikasi hosts, ports, dan services pada network. Cara Kerja sca...

Read More

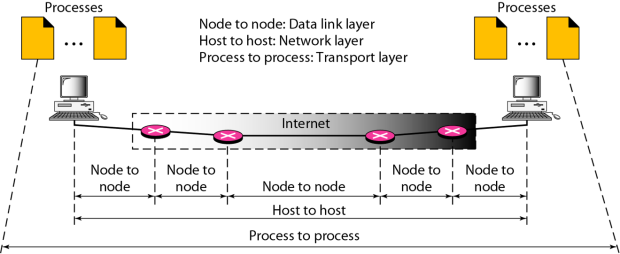

Review TCP/IP dan Layernya di Jaringan Komputer

Review TCP/IP di Jaringan Komputer - Pada kesempatan kali ini saya akan memberikan penjelasan singkat tentang TCP/IP beserta layer - layer ...

Read More

Wireshark aplikasi untuk Monitoring Packet Data

Wireshark untuk Monitoring Packet Data - Pada kesempatan kali ini saya akan memberikan contoh penggunaan wireshark sebagai aplikasi untuk m...

Read More

Konsep 3 Way HandShake Process-to-Process Delivery: UDP, TCP, and SCTP

Konsep 3 Way HandShake Process-to-Process Delivery: UDP, TCP, and SCTP - Pada kesempatan kali ini saya akan memberikan contoh penggunaan...

Read More

Langganan:

Komentar (Atom)